腾讯玄武实验室安全动态推送

Tencent Xuanwu Lab Security Daily News

-

[ Android ] 支持 Android Oreo 8.0/8.1 版本的 Xposed 框架发布了: https://www.xda-developers.com/xposed-framework-for-android-oreo-beta/

-

[ Android ] 趋势科技最近发现了第一个由 Kotlin 语言编写的 Android 恶意 APP,该 APP 可以远程控制用户手机、窃取短信、自动订阅收费短信服务: http://blog.trendmicro.com/trendlabs-security-intelligence/first-kotlin-developed-malicious-app-signs-users-premium-sms-services/

-

-

[ Browser ] JavaScript Object Explorer - 不用查文档找对象方法的在线工具: https://sdras.github.io/object-explorer/

-

[ Browser ] WebKit 官方对 Intelligent Tracking Prevention 的介绍: https://webkit.org/blog/7675/intelligent-tracking-prevention/

-

[ Browser ] JavaScript 引擎、运行时、CallStack 是怎么工作的: https://blog.sessionstack.com/how-does-javascript-actually-work-part-1-b0bacc073cf

-

[ Browser ] Fuzzing Javascript Engines,来自 Jeonghoon Shin 在韩国 PoC 2017 会议的演讲: http://powerofcommunity.net/poc2017/jeonghoon.pdf

-

[ Browser ] Playing with IE11 ActiveX 0days,来自韩国 PoC 2017 会议: http://powerofcommunity.net/poc2017/james.pdf

-

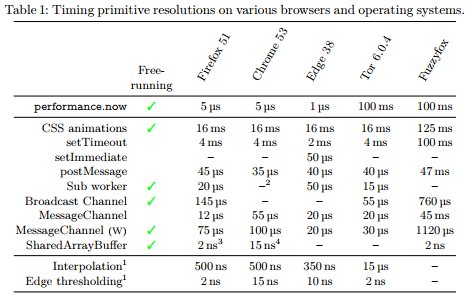

[ Browser ] JavaScript 中的 MMU 侧信道攻击,从沙箱中 Bypass ASLR,来自韩国 PoC 2017 会议的演讲: http://powerofcommunity.net/poc2017/ben.pdf

-

[ Browser ] Edge 浏览器 1-Day 漏洞与基于内核的沙箱逃逸,来自韩国 PoC 2017 会议: http://powerofcommunity.net/poc2017/andrew.pdf

-

[ Conference ] 将于 2018 年 3 月 22 号举办的 BlackHat Asia 亚洲会议公开了部分入选的议题: https://www.blackhat.com/asia-18/briefings.html

-

[ Detect ] 通过监测 Last-Level Cache 的使用检测 Meltdown 和 Spectre 漏洞攻击的工具,来自 Capsule8 团队: https://capsule8.com/blog/detecting-meltdown-spectre-detecting-cache-side-channels/ https://github.com/capsule8/capsule8/blob/master/examples/cache-side-channel/main.go

-

[ Detect ] HeNet - 基于 Intel Processor Trace,利用深度学习的方法实现高效 Exploit 检测: https://arxiv.org/abs/1801.02318

-

[ Forensics ] SLEUTH - 从 COTS 审计框架的数据重塑真实攻击的现场,Paper: https://arxiv.org/abs/1801.02062

-

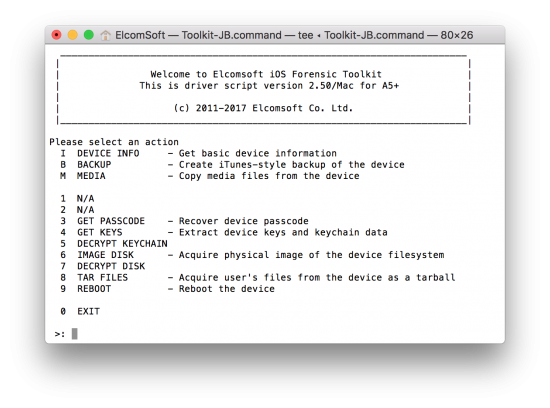

[ iOS ] 如何从 iOS 设备中导出媒体文件: https://blog.elcomsoft.com/2018/01/how-to-extract-media-files-from-ios-devices/

-

[ IoTDevice ] Exploit 廉价劳动力,攻击 D-Link 815n 路由器: https://t.co/mELm6Cpibp

-

[ MachineLearning ] 音频对抗之声音转文字中的定向攻击: https://arxiv.org/abs/1801.01944

-

[ MalwareAnalysis ] VirusTotal 推出 VirusTotal Graph,支持对 IP/域名等信息的关联展示: http://blog.virustotal.com/2018/01/virustotal-graph.html

-

[ NetworkDevice ] 油炸 Cisco - Cisco IOS 系统的 Exploit 开发,来自韩国 PoC 2017 会议: http://powerofcommunity.net/poc2017/george.pdf

-

[ Others ] Tor 0.3.2.9 发布,支持下一代洋葱服务协议: https://t.co/cFsR8zhLAW

-

[ Others ] Face Flashing - 基于光反射的活体检测协议: https://arxiv.org/abs/1801.01949

-

[ Popular Software ] 以太币的 CPP Ethereum 客户端被发现多个漏洞: http://blog.talosintelligence.com/2018/01/vulnerability-spotlight-multiple.html#more

-

[ Processor ] 针对 Intel SGX enclave 的 Spectre 漏洞 PoC: https://github.com/lsds/spectre-attack-sgx

-

[ Processor ] 在 ARM 平台上利用 Meltdown 漏洞从用户态 Dump SYSTEM 寄存器: https://github.com/lgeek/spec_poc_arm

-

[ Processor ] Project Zero 公开了他们关于 Spectre “幽灵” CPU 漏洞的详情: https://bugs.chromium.org/p/project-zero/issues/detail?id=1272

-

[ Processor ] Intel 公开最新微码数据文件的下载: https://downloadcenter.intel.com/download/27431/Linux-Processor-Microcode-Data-File?product=122139

-

[ Processor ] 英特尔 80x86 系列处理器架构在安全上的缺陷: https://t.co/L09uwV7ckd

-

[ ReverseEngineering ] 数据库逆向系列文章,Part 3 - Code Reuse: https://medium.com/@MorteNoir/database-reverse-engineering-part-3-code-reuse-conclusion-b2145420b09b

-

[ Virtualization ] 用于测试虚拟化系统的神奇工具,来自唐青昊在韩国 PoC 2017 会议的演讲: http://powerofcommunity.net/poc2017/qinghao.pdf

-

[ Vulnerability ] VulDeePecker - 基于深度学习的漏洞检测系统: https://arxiv.org/abs/1801.01681

-

[ Windows ] .NET Core Runtime 最近修复了两个 XML 解析和 X509 证书验证的漏洞(CVE-2018-0764/CVE-2018-0786): https://github.com/dotnet/announcements/issues/51 https://github.com/dotnet/announcements/issues/52

-

[ Windows ] Windows 本地 XPS 打印可被用于 Edge 浏览器的沙箱逃逸: https://bugs.chromium.org/p/project-zero/issues/detail?id=1413

-

[ Windows ] Windows 内核 ATMFD.DLL NamedEscape 0x250D .MMM metrics Kernel Pool 内存破坏漏洞(CVE-2018-0788): https://bugs.chromium.org/p/project-zero/issues/detail?id=1402

-

[ Windows ] 借助 nt!PiUEventHandleGetEvent 实现 nt!RawMountVolume 的内核栈内存信息泄漏(CVE-2018-0747): https://bugs.chromium.org/p/project-zero/issues/detail?id=1397

-

[ Windows ] Windows 内核 nt!NtQueryInformationProcess QueryProcessEnergyValues 栈内存信息泄漏漏洞(CVE-2018-0745): https://bugs.chromium.org/p/project-zero/issues/detail?id=1393

-

[ Windows ] 对于 Windows 安装 Meltdown 和 Spectre 补丁蓝屏的情况,微软表示这是因为第三方杀毒软件为 Bypass Kernel Patch 保护机制导致的不兼容产生的: https://www.bleepingcomputer.com/news/microsoft/microsoft-says-no-more-windows-security-updates-unless-avs-set-a-registry-key/

-

[ Windows ] Microsoft SharePoint 'Limited Access' Permission Bypass: https://cxsecurity.com/issue/WLB-2018010069

-

[ Windows ] Many Formulas, One Calc,攻击一个新的 Office 方程式漏洞(CVE-2018-0802): https://research.checkpoint.com/another-office-equation-rce-vulnerability

-

[ Windows ] 微软关于 Meltdown 和 Spectre 漏洞缓解补丁对系统性能影响的说明: https://cloudblogs.microsoft.com/microsoftsecure/2018/01/09/understanding-the-performance-impact-of-spectre-and-meltdown-mitigations-on-windows-systems/

-

[ Android ] 腾讯安全玄武实验室发现“应用克隆”攻击模型 过半应用或需重新设计。 在这个攻击模型的视角下,很多以前认为威胁不大、厂商不重视的安全问题,都可以轻松“克隆”用户账户,窃取隐私信息,盗取账号及资金等。基于该攻击模型,腾讯安全玄武实验室以某个常被厂商忽略的安全问题进行检查,在200个移动应用中发现27个存在漏洞,比例超过10%: http://mp.weixin.qq.com/s/pQqOLQS_hWfv8btYpYK1xQ