腾讯玄武实验室安全动态推送

Tencent Xuanwu Lab Security Daily News

-

[ Android ] 利用 Frida 实现 Android Native 函数的插桩: https://www.notsosecure.com/instrumenting-native-android-functions-using-frida/

-

[ Android ] 用于 Android 恶意软件自动化分析的 CuckooDroid 工具更新 2.0 版本了: https://t.co/tQEpDSDL9f

-

[ Android ] fastboot oem vuln - 厂商在定制过程中出现的 Android Bootloader 漏洞,来自 USENIX 2017 会议,PoC 代码之后会公开: https://www.usenix.org/conference/woot17/workshop-program/presentation/hay

-

[ Attack ] 卡巴斯基对 XShell 后门事件的分析,该软件属于供应链攻击中的服务器管理软件: https://securelist.com/shadowpad-in-corporate-networks/81432/

-

[ Backdoor ] Babadook — PowerShell 编写的一个无连接弹性后门: https://github.com/jseidl/Babadook

-

[ Browser ] 利用 SVG Bypass Chrome XSS Auditor: https://brutelogic.com.br/blog/chrome-xss-auditor-svg-bypass/

-

[ Browser ] Chrome 61 Beta 版本支持的新特性,包括 Web 支付、JS Modules、Web Share、Web USB: https://blog.chromium.org/2017/08/chrome-61-beta-javascript-modules.html

-

[ Browser ] 攻击者通过钓鱼的手段攻击 Chrome 扩展的开发作者,进而攻击 Chrome 扩展的用户,7 款 Chrome 扩展受影响: https://threatpost.com/seven-more-chrome-extensions-compromised/127458/

-

[ Hardware ] 侧信道功耗分析的介绍(视频): https://t.co/OMeu2lJeoc

-

[ Hardware ] BADFET - 利用二阶电磁错误注入的方式攻击现在操作系统的 Secure Boot 机制,来自 USENIX 2017 会议: https://www.usenix.org/system/files/conference/woot17/woot17-paper-cui.pdf

-

[ Hardware ] 这两天的 USENIX 2017 会议上,有研究员演讲《x86 处理器微码的逆向》,议题的 PPT 暂时未公开: https://www.usenix.org/conference/usenixsecurity17/technical-sessions/presentation/koppe

-

[ Hardware ] 从随机块的破坏到提权 - 文件系统的一种类 Row Hammer 的攻击面,来自 USENIX 2017 会议: https://www.usenix.org/system/files/conference/woot17/woot17-paper-kurmus.pdf

-

[ iOS ] iSpy - iOS 逆向分析、动态分析框架,支持 Class Dump、越狱检测 Bypass 等等特性: https://n0where.net/ios-reverse-engineering-framework/

-

[ IoTDevice ] 攻击一款广泛使用的血糖监测系统 - Dexcom G4,来自 USENIX 2017 会议: https://www.usenix.org/conference/woot17/workshop-program/presentation/reverberi

-

[ MachineLearning ] Adversarial Example Defense: Ensembles of Weak Defenses are not Strong,关于神经网络防御的一篇 Paper,来自 USENIX 2017 会议: https://www.usenix.org/conference/woot17/workshop-program/presentation/he

-

[ Malware ] KONNI远控新变种的分析,来自 Fortinet 的分析: https://blog.fortinet.com/2017/08/15/a-quick-look-at-a-new-konni-rat-variant

-

[ Malware ] 记事本和 Curious 恶意软件的奇特案例,来自 Palo Alto 对近期多个 PowerShell 恶意样本的分析: https://researchcenter.paloaltonetworks.com/2017/08/unit42-the-curious-case-of-notepad-and-chthonic-exposing-a-malicious-infrastructure/

-

[ MalwareAnalysis ] 几款基础的恶意软件分析工具: https://t.co/lWX4CUhKTU

-

[ MalwareAnalysis ] 开源恶意软件沙盒分析工具: https://n0where.net/open-source-malware-analysis-laboratory/

-

[ MalwareAnalysis ] 恶意软件动态分析常用的几款工具: https://t.co/99QE0aLbX8

-

[ Mobile ] 给手机的一颗蓝色药丸,来自 BlackHat 会议的一篇,关于 ARM TrustZone 和 Hypervisor 的逆向和攻击: https://github.com/abazhaniuk/Publications/blob/master/2017/BlackHat_USA_2017/us-17-Bazhaniuk-Bulygin-BluePill-for-Your-Phone.pdf

-

[ Mobile ] Digital Interruption 发布的移动应用安全开发手册: http://file.digitalinterruption.com/Secure%20Mobile%20Development.pdf

-

[ Network ] Talos 对中国在线 DDoS 平台的研究,其中大部分为近 6 个月创建,分属不同的组织,相互之间也会攻击: http://blog.talosintelligence.com/2017/08/chinese-online-ddos-platforms.html

-

[ Network ] Rapid7 称大约 410 万的 Windows RDP(远程桌面)终端设备暴露在互联网上: http://securityaffairs.co/wordpress/62004/hacking/rdp-exposure-report.html

-

[ Others ] NCC Group 提出的 incremental threat modelling(增量威胁模型),是一种在架构级别识别漏洞的方法: https://www.nccgroup.trust/uk/about-us/newsroom-and-events/blogs/2017/august/incremental-threat-modelling-a-follow-up/

-

[ Pentest ] PytheM - Python 语言写的一款渗透测试框架: https://n0where.net/python-pentesting-framework-pythem/

-

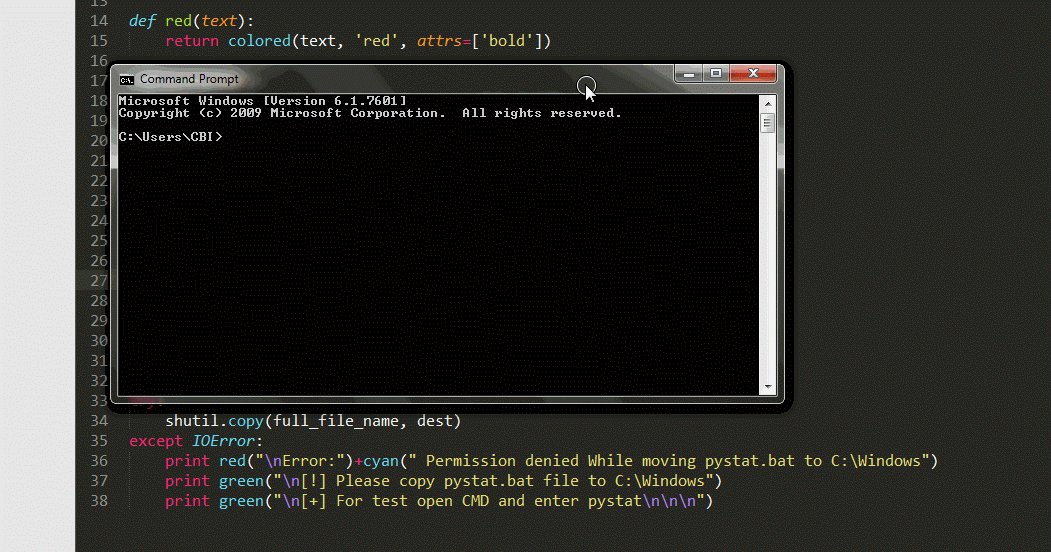

[ Tools ] PyStat - 利用 Python 编写的一个优化版的 netstat 工具,实时监控网络连接情况: http://www.kitploit.com/2017/08/pystat-advanced-netstat-using-python.html?utm_source=dlvr.it&utm_medium=twitter

-

[ Windows ] 利用 CMSTP.exe Bypass UAC 以及强迫 Webdav 加载 DLL: https://msitpros.com/?p=3960

-

[ Windows ] 直播在 Windows 95 系统中找漏洞(视频): https://www.youtube.com/watch?v=hLGQYi8W5sw

-

[ Windows ] Ace Up the Sleeve - 设计一个 Active Directory DACL 后门: https://www.slideshare.net/harmj0y/ace-up-the-sleeve

-

[ Android ] 盘古团队近期发现华为 3 个漏洞、Android 2 个漏洞:http://blog.pangu.io/%e7%9b%98%e5%8f%a4%e5%ae%9e%e9%aa%8c%e5%ae%a4%e6%8a%a5%e5%91%8a%e4%b8%89%e4%b8%aa%e5%8d%8e%e4%b8%ba%e6%89%8b%e6%9c%ba%e5%ae%89%e5%85%a8%e6%bc%8f%e6%b4%9e%e8%8e%b7%e5%8d%8e%e4%b8%ba%e8%87%b4%e8%b0%a2/ http://blog.pangu.io/%e7%9b%98%e5%8f%a4%e5%ae%9e%e9%aa%8c%e5%ae%a4%e6%8a%a5%e5%91%8a%e4%b8%a4%e4%b8%aaandroid%e5%ae%89%e5%85%a8%e6%bc%8f%e6%b4%9e%e8%8e%b7google%e8%87%b4%e8%b0%a2/

-

-

[ Windows ] DEFCON 25 会议上关于 UAC Bypass 的 workshop 的 PPT 和代码公开了: https://github.com/mwrlabs/defcon25_uac_workshop/