腾讯玄武实验室安全动态推送

Tencent Xuanwu Lab Security Daily News

-

[ Android ] NCC Group 对 Android Pie 中的云备份/还原功能的安全审计报告: https://www.nccgroup.trust/globalassets/our-research/us/public-reports/2018/final_public_report_ncc_group_google_encryptedbackup_2018-10-10_v1.0.pdf

-

[ Browser ] Chrome 、Edge、Firefox 浏览器厂商均宣布弃用 TLS 1.0 和 TLS 1.1: https://twitter.com/i/web/status/1051912365447544838

-

[ Browser ] V8 发布 v7.0 版本的相关信息: https://v8.dev/blog/v8-release-70

-

[ Browser ] Chromium Skia 中的栈缓冲区溢出漏洞(CVE-2018-6153): https://bugs.chromium.org/p/chromium/issues/detail?id=850350

-

[ iOS ] 现代 iOS 漏洞利用缓解技术介绍,来自 MOSEC 2017 Luca Todesco 演讲: https://papers.put.as/papers/ios/2017/A_Look_at_Modern_iOS_Exploit_Mitigation_Techniques.pdf

-

[ MalwareAnalysis ] 利用 RTF 恶意文档分销 Tesla、Loki 以及 PyREbox 恶意软件的攻击活动分析,来自 Cisco Talos : https://blog.talosintelligence.com/2018/10/old-dog-new-tricks-analysing-new-rtf_15.html

-

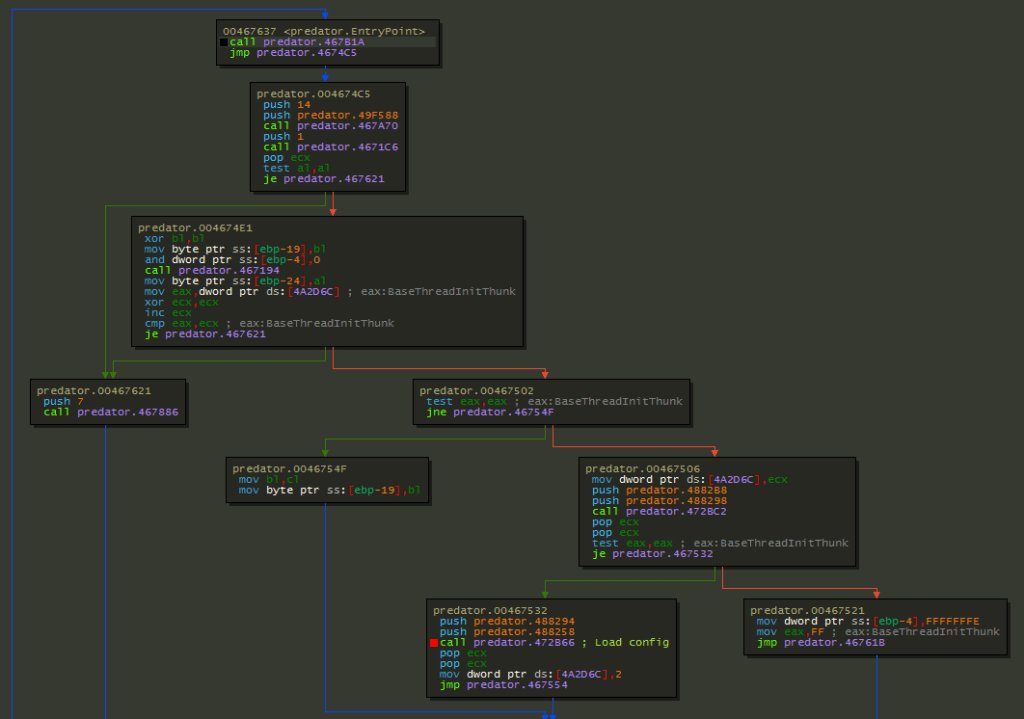

[ MalwareAnalysis ] 对 Predator The Thief 恶意软件的深入分析 : https://fumik0.com/2018/10/15/predator-the-thief-in-depth-analysis-v2-3-5/

-

[ MalwareAnalysis ] Kaspersky 对间谍组织 DustSquad 所使用的 Octopus 恶意软件的技术分析: https://securelist.com/octopus-infested-seas-of-central-asia/88200/

-

[ Mitigation ] 现代计算机防御技术的介绍: https://github.com/rrbranco/Presentations/blob/master/Hacktivity_Keynote_October2018.pdf

-

[ Mobile ] 介绍如何在 iOS 和 Android 的应用程序中共享 Kotlin 代码的功能: http://kotlinlang.org/docs/tutorials/native/mpp-ios-android.html

-

[ Others ] 使用模糊名称解析 (ANR) 搜索活动目录中的对象: https://adsecurity.org/?p=356

-

[ Tools ] swap_digger - 针对 Linux swap 进行取证分析的工具: https://github.com/sevagas/swap_digger

-

[ Tools ] ja3 - 创建 SSL/TLS 客户端指纹协助威胁情报分析的脚本: https://github.com/salesforce/ja3

-

[ Tools ] llvm-mctoll - 静态将二进制文件转换为 LLVM IR 的工具: https://github.com/Microsoft/llvm-mctoll

-

[ Tools ] Vectorized Emulation:如何通过将标准应用程序 JIT 并转换为 AVX-512 应用: https://gamozolabs.github.io/fuzzing/2018/10/14/vectorized_emulation.html

-

[ Virtualization ] Intel 虚拟化之 VTx、KVM 和 QEMU 之间如何协同工作: https://binarydebt.wordpress.com/2018/10/14/intel-virtualisation-how-vt-x-kvm-and-qemu-work-together/

-

[ Vulnerability ] Apache OFBiz (version< 16.11.04) 的两个 XXE 注入漏洞利用( CVE-2018-8033、CVE-2011-3600): https://github.com/jamieparfet/Apache-OFBiz-XXE/

-

[ WirelessSecurity ] 通过中间人攻击嗅探 SIM 卡的流量通信: https://insinuator.net/2018/02/hacking-101-to-mobile-data/

-

[ IoTDevice ] 汽车无线解锁的七种攻击方式 : https://www.komando.com/happening-now/495924/7-clever-ways-hackers-are-stealing-keyless-cars

-

-

-

[ Tools ] silentbridge - 绕过 802.1x-2010 和 802.1x-2004 port security 的工具包: https://github.com/s0lst1c3/silentbridge

-

-

[ Tools ] 通过 PowerShell 脚本删除 Office 宏保护: https://chentiangemalc.wordpress.com/2012/01/17/powershell-script-to-remove-office-macro-protection/

-

[ Vulnerability ] 针对 mail.ru 的漏洞挖掘记录: https://medium.com/bugbountywriteup/bug-bounty-mail-ru-234fa6f5a5a