腾讯玄武实验室安全动态推送

Tencent Xuanwu Lab Security Daily News

-

[ APT ] FireEye 发现微软 Office CVE-2017-0199/CVE-2017-11882 两个漏洞最近被用于传播 FELIXROOT 后门样本, FELIXROOT 后门在 2017 年 9 月曾经被作为 Payload 攻击乌克兰: https://www.fireeye.com/blog/threat-research/2018/07/microsoft-office-vulnerabilities-used-to-distribute-felixroot-backdoor.html

-

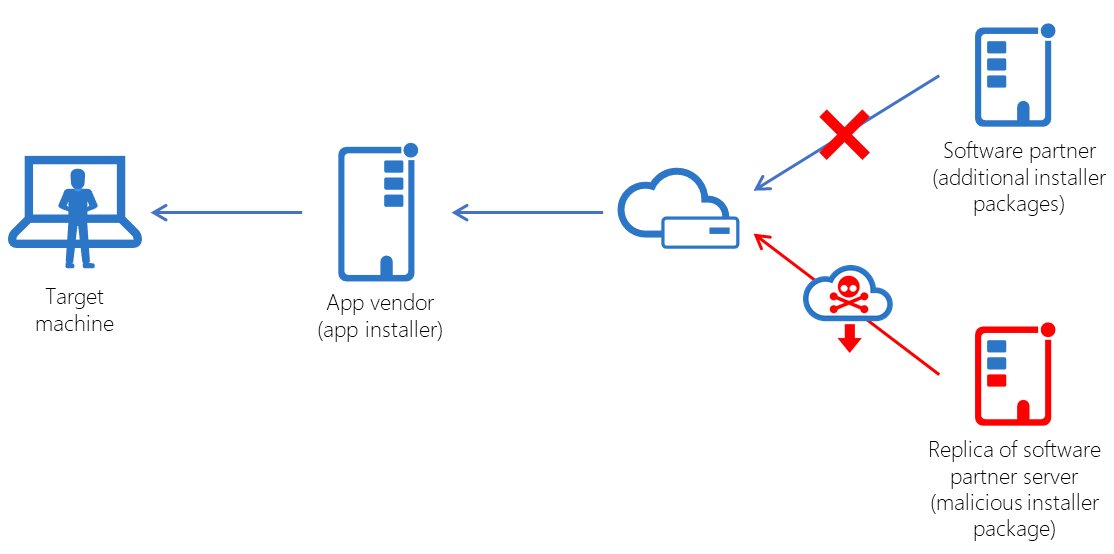

[ Attack ] 供应链中的供应链攻击,某款 PDF 编辑器在安装过程中会下载依赖的第三方组件,而这个第三方组件服务器被劫持了,用来传播挖矿软件套现,来自微软的 Blog: https://cloudblogs.microsoft.com/microsoftsecure/2018/07/26/attack-inception-compromised-supply-chain-within-a-supply-chain-poses-new-risks/

-

[ Attack ] 据 Threatpost 报道,前两天中国远洋运输集团美国分部遭遇勒索软件攻击,目前其网站和电话仍然处在瘫痪中: https://threatpost.com/coscos-american-operations-hit-with-crippling-ransomware-attack/134448/

-

[ Browser ] 用于分享链接的 Pinterest Firefox 浏览器扩展向 5 万个网站页面注入代码,尽管当前注入的代码是无害的,但是存在一定的风险被滥用: https://threatpost.com/pinterest-browser-extension-injects-unwanted-code-into-5k-websites/134401/

-

[ IoTDevice ] Hacking Swann 家用安全摄像头,利用云服务支持切换视频源的特性,可以访问任何用户的摄像头: https://www.pentestpartners.com/security-blog/hacking-swann-home-security-camera-video/

-

[ Malware ] 趋势科技发现 Underminer Exploit Kit 正在利用加密 TCP 信道传播 Bootkit 和挖矿软件: https://blog.trendmicro.com/trendlabs-security-intelligence/new-underminer-exploit-kit-delivers-bootkit-and-cryptocurrency-mining-malware-with-encrypted-tcp-tunnel/

-

[ Malware ] 有攻击者传播篡改后的 JQuery.js 库,其中内嵌挖矿代码: https://blog.rootshell.be/2018/07/26/another-cryptominer-delivered-through-altered-jquery-js-file/

-

[ MalwareAnalysis ] 分析一个恶意 word 文档样本中混淆的批处理文件: https://isc.sans.edu/forums/diary/Windows+Batch+File+Deobfuscation/23916/

-

[ Others ] 动态二进制插桩技术手册: http://deniable.org/reversing/binary-instrumentation

-

[ Popular Software ] 美参议员写信给政府,请求创建一个 2019 年 8 月弃用 Adobe Flash 的计划: https://threatpost.com/sen-wyden-urges-ban-of-adobe-flash-for-gov-use/134439/

-

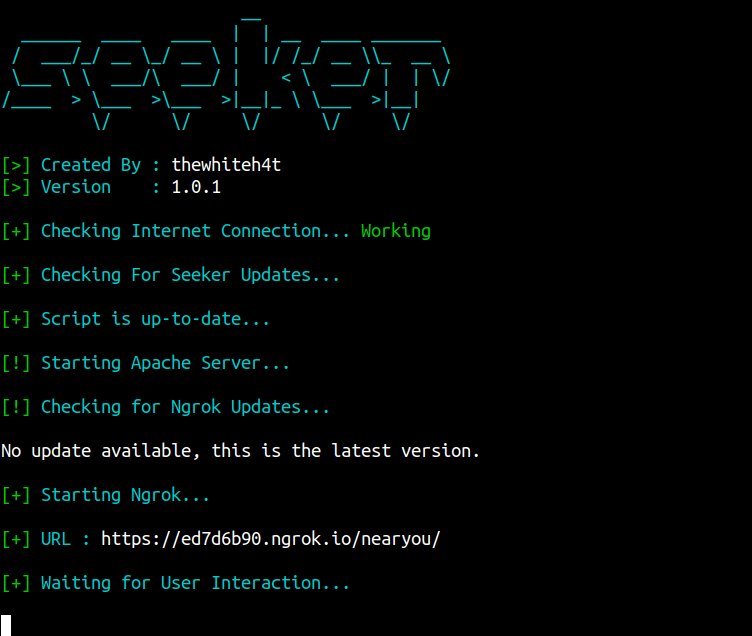

[ Tools ] Evilginx 2 - 下一代钓鱼2FA令牌的工具: https://breakdev.org/evilginx-2-next-generation-of-phishing-2fa-tokens/

-

-

[ Tools ] BYOB - 打造你自己的 Botnet: https://github.com/colental/byob

-

[ Tools ] 基于 Bro 的应用层数据包识别工具: https://github.com/hardenedlinux/Debian-GNU-Linux-Profiles/blob/master/NSM/docs/ELK_with_bro_ID_doc.mkd

-

[ Windows ] 在非系统安装盘中(E 盘)安装应用时, 'Program Files' 目录会赋予 'Authenticated users' 用户几乎所有权限: https://twitter.com/NabeelAhmedBE/status/1022467294692368384

-

-

[ Attack ] 维吉尼亚银行由于遭受网络攻击损失超过 240 万美元,来自 Threatpost: https://threatpost.com/regional-virginia-bank-falls-victim-to-coordinated-2-4m-atm-heist/134425/

-

[ Attack ] PowerShell 和永恒之蓝漏洞(EternalBlue)合作挖矿的故事,来自卡巴斯基 Blog: https://securelist.com/a-mining-multitool/86950/

-

[ Browser ] 根据野外抓到的 0Day 发现新 0Day,根据 5 月份抓到的 IE 浏览器 CVE-2018-8174 VBScript 0Day 样本,以及对后来微软修复该漏洞补丁的分析,作者发现补丁并不完备,还存在类似的问题,于是发现了 CVE-2018-8242,这篇 Blog 详细介绍了 VBScript CVE-2018-8242 漏洞的分析和利用过程,来自 360 Vulcan Yuki Chen: http://blogs.360.cn/blog/from-a-patched-itw-0day-to-remote-code-execution-part-i-from-patch-to-new-0day/

-

[ Hardware ] Intel 发布 3 个补丁,用于修复支持 Intel Smart Sound 技术的酷睿和 Atom 系列处理器 PC 的漏洞,Intel Smart Sound 技术用于加速对 Cortana、Nuance Dragon、Skype 等语言控制的响应速度: https://threatpost.com/intel-smart-sound-tech-vulnerable-to-three-high-severity-bugs/134395/

-

[ Hardware ] Intel 处理器关于实现细粒度 Timing 的讨论: http://sites.utexas.edu/jdm4372/2018/07/23/comments-on-timing-short-code-sections-on-intel-processors/

-

[ IoTDevice ] Cisco Talos 研究员在智能家居设备三星 SmartThings Hub 中发现了 20 个漏洞,利用这些漏洞,攻击者可以开启智能门锁、远程访问互联摄像头、打开报警功能等,来自 Threatpost 的报道: https://threatpost.com/bugs-in-samsung-iot-hub-leave-smart-home-open-to-attack/134454/ 来自 Talos 对漏洞技术细节的介绍: https://blog.talosintelligence.com/2018/07/samsung-smartthings-vulns.html?m=1

-

-

[ Malware ] Proofpoint 的研究员在对 Dark Web 的监控中发现了一款全新的 Windows 远控(RAT)工具 - Parasite HTTP,Parasite HTTP 号称自己是一款经过专业模块化编码、无第三方依赖、支持插件、方便管理大规模肉鸡的工具: https://threatpost.com/highly-sophisticated-parasite-rat-emerges-on-the-dark-web/134478/

-

[ Malware ] 一例IRC Bot针对Cuckoo沙箱的猥琐对抗分析,来自 FreeBuf: http://www.freebuf.com/articles/terminal/178067.html

-

[ Processor ] NetSpectre: Read Arbitrary Memory over Network,Spectre 变种,通过网络实现缓存 Evict+Reload 攻击: https://misc0110.net/web/files/netspectre.pdf

-

[ SCADA ] 美国工控软件厂商 AVEVA 发布两个补丁,修复其 InTouch 和InduSoft 工控开发套件的 RCE 高危漏洞: https://cyberx-labs.com/en/uncategorized/aveva-patches-critical-flaws-in-hmi-scada-tools-following-schneider-merger/

-

[ Vulnerability ] Project Zero 昨晚发表了一篇 Blog 《Drawing Outside the Box: Precision Issues in Graphic Libraries》,介绍的是数字运算与变量精度结合带来的安全性问题,与常见的整数溢出漏洞不同,这篇 Blog 主要以 SwiftShader 和 Skia 为例介绍图形渲染库中常见的浮点数运算精度丢失带来的安全性问题: https://googleprojectzero.blogspot.com/2018/07/drawing-outside-box-precision-issues-in.html

-

[ Vulnerability ] Oracle Solaris 中的内核级提权漏洞(CVE-2018-2892),来自 Trustwave Blog: https://www.trustwave.com/Resources/SpiderLabs-Blog/CVE-2018-2892---Kernel-Level-Privilege-Escalation-in-Oracle-Solaris/

-

[ Windows ] 开启 Win10 RS4 ARM64 远程内核调试之旅,这篇 Blog 介绍了作者如何 DIY QEMU 实现对 ARM64 版 Windows 10 的内核调试,来自 360 IceSword Lab Blog: https://www.iceswordlab.com/2018/07/25/kdhack/